Die täglichen Hiobsbotschaften über Datendiebstahl und Ransomware Erpressungen machen klar, dass es so nicht mehr weiter geht.

Man muss sich als Unternehmen um die Informationssicherheit kümmern, genauso wie man sich auch um den Feuerschutz, Diebstahlschutz oder Arbeitsschutz kümmern muss.

Das geeignete Mittel der Wahl ist das ISMS, das Informationssicherheistsmanagementsystem. (nach ISO 27001)

Das Risikomanagement ist der wesentlichste Teil eines ISMS und somit der wichtigste Schritt die Cybersicherheit deines Unternehmens zu verstehen.

Es umfasst die Ermittlung, Analyse und Beseitigung von Bedrohungen für Vertraulichkeit, Integrität und Verfügbarkeit der Assets deiner Organisation. Hauptziel ist es, Risiken gemäß der Risikotoleranz der Organisation zu reduzieren.

Geht man strukturiert vor sollte man das Risikomanagement für Informationssicherheit nach ISO 27005 (für die Vorgehensweise für ISO27001) oder nach BSI-Standard 200-3. (oder NIST 800-30 – Conducting Risk Assessment) implementieren.

Warum ist Risikomanagement wichtig?

Das Risikomanagement bildet die Grundlage für eine effektive Cybersicherheitsstrategie in deinem Unternehmen. Doch warum ist es so wichtig?

- Schutz vor finanziellen Verlusten: Sicherheitsvorfälle können erhebliche finanzielle Schäden verursachen, sei es durch direkte Verluste oder durch Kosten für die Behebung von Schäden und den Verlust von Geschäftsmöglichkeiten.

- Erhalt des guten Rufs: Ein Sicherheitsvorfall kann das Vertrauen deiner Kunden und Partner nachhaltig beeinträchtigen. Durch proaktives Risikomanagement kannst du sicherstellen, dass dein Unternehmen als vertrauenswürdiger Partner wahrgenommen wird.

- Gesetzliche Anforderungen erfüllen: Viele Branchen unterliegen strengen Datenschutz- und Sicherheitsvorschriften. Ein robustes Risikomanagement hilft dir, diese Anforderungen zu erfüllen und rechtliche Konsequenzen zu vermeiden.

- Kontinuierliche Verbesserung: Ein systematischer Ansatz zum Risikomanagement ermöglicht es deinem Unternehmen, kontinuierlich zu lernen und sich an neue Bedrohungen anzupassen. Dies stärkt langfristig die Resilienz und Wettbewerbsfähigkeit.

- Ressourcenschutz: Informationssicherheits-Risikomanagement hilft dir, deine wertvollsten Ressourcen – wie Daten, geistiges Eigentum und IT-Infrastruktur – effektiv zu schützen. Dies trägt dazu bei, Betriebsstörungen zu minimieren und die Geschäftskontinuität zu sichern.

Durch die Implementierung eines strukturierten Risikomanagementprozesses kannst du potenzielle Bedrohungen frühzeitig erkennen und gezielte Maßnahmen ergreifen, um diese zu mitigieren. Dies reduziert nicht nur das Risiko von Sicherheitsvorfällen, sondern stärkt auch das Vertrauen in die Sicherheitsstrategien deines Unternehmens.

Was ist ein Informationssicherheits-Risikomanagement

Informationssicherheits-Risikomanagement ist der Prozess zur Identifizierung, Bewertung und Steuerung von Risiken, die die Vertraulichkeit, Integrität und Verfügbarkeit von Unternehmensinformationen bedrohen. Ziel ist es, Sicherheitsvorfälle zu minimieren und den Geschäftsbetrieb zu schützen.

Bevor wir nun in den Prozess des Informationssicherheits-Risikomanagements eintauchen muss der Begriff Risiko im Kontext der Informationssicherheit erklärt werden.

Was ist ein Risiko?

Ein Risiko im Bereich der Informationssicherheit setzt sich aus drei Komponenten zusammen:

- Asset: Dies kann jede Ressource deines Unternehmens sein, die schützenswert ist, wie z.B. Daten, Software, Hardware, Netzwerke, Prozesse und Mitarbeiter.

- Bedrohung: Ein potenzielles Ereignis oder eine Handlung, die negative Auswirkungen auf die Informationssicherheit haben könnte. Beispiele hierfür sind Cyberangriffe, Naturkatastrophen oder menschliches Versagen.

- Schwachstelle: Eine Schwachstelle in deinem System oder Prozess, die von einer Bedrohung ausgenutzt werden kann. Dies kann unzureichende Wartung, fehlende Sicherheitsupdates oder mangelnde Schulung des Personals umfassen.

Es gilt: Risiko = Asset + Bedrohung + Schwachstelle (Risk = Asset + Threat + Vulnerability)

Hier zur Veranschaulichung ein paar Beispiele:

| Asset | Bedrohung | Schwachstelle | Risiko |

| Serverraum | Feuer | Keine Brandmeldeanlage | Brand zerstört Server und Daten |

| Mitarbeitende | Phishing-Angriffe | Unzureichende Schulungen | Zugangsdaten werden gestohlen |

| Datenbank | Cyberangriff | Veraltete Software | Datenverlust oder -Diebstahl |

| Netzwerk | DDoS-Angriff | Keine Lastverteilung | Netzwerküberlastung und Ausfall |

| Laptops | Diebstahl | Keine Verschlüsselung | Vertrauliche Informationen abhanden |

| Cloud-Speicher | Dienstleistungsausfall | Keine Backup-Strategie | Datenverlust bei Ausfall des Dienstes |

Wichtig dabei ist: Ein Risiko ist nur dann vorhanden, wenn es ein Asset gibt der potentiell bedroht ist und eine Schwachstelle existiert.

Assets

Assets ist alles, was einen Wert für das Unternehmen besitzt:

- Informationen: Kundeninformationen, Finanzdaten, geistiges Eigentum, Verträge, …

- Software: Betriebssysteme, Tools, Anwendungen, …

- Hardware: Server, Clients, Netzwerke, Mobilgeräte, Medien, Baumuster, Prototypen, …

- Räumlichkeiten: Büros, Rechenzentren.

- Services: Internetaccess, IT-Services, Infrastruktur-Services wie Strom, Klima, …

- Mitarbeiter: Wissen und Kompetenzen der Angestellten.

- Reputation: Markenimage und Kundenvertrauen.

- Verfahren: Geschäftsprozesse und Betriebsabläufe.

Bedrohungen

Bedrohungen können sein:

- Sachschäden: Feuer, Wasserschäden

- Naturkatastrophen: Erdbeben, Hochwasser

- IT/Cyberangriffe: Phishing, Malware, Ransomware, Netzerküberlastung (e.g. durch DDOS)

- Datenverlust: Durch Hardware-Ausfall, menschliches Versagen.

- Organisatorisch: Unberechtigter Zugriff auf Informationen, Insider-Bedrohungen, Social Engineering

- Abhandenkommen von Dienstleistung: Strom, Cloudservice

- Rechtliche und regulatorische Veränderungen: Neue Gesetze, Compliance-Anforderungen

- Sabotage: Absichtliche Beschädigung von IT-Systemen oder Daten

Welche Bedrohungen sind relevant: dazu kann man durch einen Bedrohungskatalog gehen und die Bedrohungen für sein Unternehmen herausnehmen. Mehr im Kapitel „Identifizierung von Informationssicherheitsrisiken“

Schwachstellen

Schwachstellen können sein:

- Veraltete Software: Ungepatchte Systeme und Anwendungen.

- Schwache Passwörter: Einfache, leicht zu erratende Passwörter.

- Fehlende Sicherheitsupdates: Nicht installierte oder verspätete Sicherheitsupdates.

- Mangelnde Mitarbeiterschulung: Unzureichendes Bewusstsein und Training im Bereich IT-Sicherheit.

- Unsichere Netzwerke: Fehlende Verschlüsselung oder schwache Sicherheitskonfigurationen.

- Schlecht konfigurierte Systeme: Fehlerhafte oder unsichere Einstellungen in IT-Systemen.

- Unzureichende Zugriffskontrollen: Fehlende oder unzureichende Berechtigungskonzepte.

- Unkontrollierte mobile Geräte: Keine Sicherheitsmaßnahmen für Smartphones, Tablets und Laptops.

- Fehlende Backups: Keine oder unzureichende Datensicherungen.

- Ungeprüfte Drittanbieter: Verwendung von unsicheren oder nicht vertrauenswürdigen Drittanbietern und deren Services.

Es gibt auch Sammlung von Schwachstellen in der IT Welt: CVE (CVSS definiert sogar die Schwere der Schwachstelle)

Rollen und Verantwortungen

Im Rahmen des Risikomanagements gibt es verschiedene Rollen und Verantwortlichkeiten, die klar abgesteckt werden müssen damit es keine Missverständnisse gibt, wer was machen muss und wer was entscheiden muss.

Mitarbeiter der Fachabteilung

- Trägt operativ die Verantwortung für Risiken im Rahmen seiner Tätigkeit.

- Ist häufig derjenige, der bestehende Risiken aufzeigt oder neue Risiken meldet.

- Kann an der Umsetzung von Maßnahmen beteiligt sein.

Risk Owner

- Wird in der Regel je nach Risiko festgelegt.

- Ist verpflichtet, gemäß den festgelegten Vorgaben über die Art der Risikobehandlung zu entscheiden und muss die Befugnis haben, diese Entscheidungen zu treffen (z.B. Budget).

- Ist verantwortlich für die Entscheidung und rechenschaftspflichtig („accountable“).

- Die Umsetzung der Maßnahmen kann an Mitarbeiter der Fachabteilung delegiert werden.

Die Rolle des Risk Owners kann z.B. ein Abteilungsleiter oder Projektleiter inne haben.

Risk Manager (e.g. der CISO)

- Ist der Prozessverantwortliche (sog. Process.Owner) für das Risikomanagement.

- Hat den Überblick über den Risikobehandlungsplan (offene Maßnahmen, Maßnahmen in Verzug, etc.).

- Setzt Maßnahmen nicht operativ um; dies ist die Verantwortung des Risk Owners.

- Erstellt Berichte für Stakeholder.

Stakeholder / Interessierte Parteien

- Sowohl interne (z.B. CEO, CISO) als auch externe (z.B. Investoren) Stakeholder

Prozess-, System- und Dokumenteneigner.

- verantwortlich für die Verwaltung und Optimierung spezifischer Geschäftsprozesse, Systeme und Dokumente

Der Risikomanagement-Prozesses nach ISO27005 (bzw ISO31000)

Die ISO27005 wird herangezogen um das Risikomanagement für ein ISMS nach ISO 27001 durchzuführen.

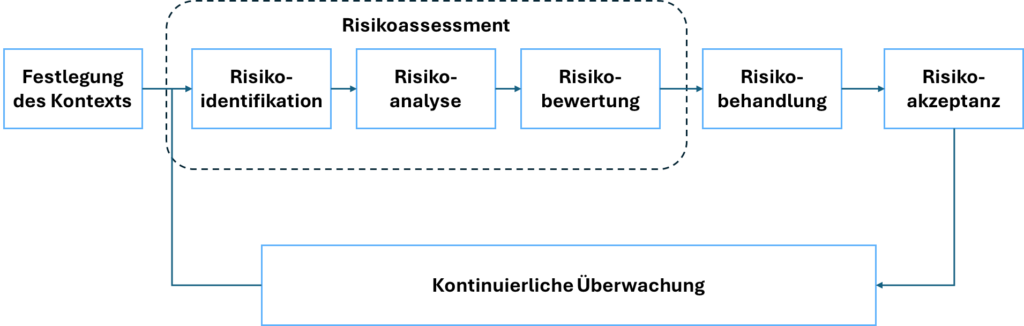

Hier eine vereinfachte Darstellung des Risikomanagement-Prozesses:

Ein effektives Informationssicherheits-Risikomanagement basiert auf einem strukturierten Prozess, der es deinem Unternehmen ermöglicht, Risiken systematisch zu identifizieren, zu bewerten, zu behandeln und kontinuierlich zu überwachen. Die ISO27005 bietet eine klare Anleitung, wie dieser Prozess gestaltet werden sollte. In diesem Kapitel werden die wichtigsten Schritte des Risikomanagement-Prozesses erläutert.

Festlegung des Kontexts

Der erste Schritt im Risikomanagement-Prozess ist die Festlegung des Kontexts. Dieser Schritt legt den Rahmen für das Risikomanagement fest und umfasst die Definition der Ziele, des Geltungsbereichs und der Kriterien für die Risikoakzeptanz. Entscheidend ist das Verständnis sowohl der externen als auch der internen Faktoren, die die Informationssicherheit des Unternehmens beeinflussen.

Ziele und Geltungsbereich

- Ziele: Klar definierte Sicherheitsziele helfen, den Fokus und die Richtung des Risikomanagements zu bestimmen.

- Geltungsbereich: Bestimmen, welche Assets, Prozesse und Abteilungen in den Risikomanagement-Prozess einbezogen werden.

Externe Faktoren

- Gesetzliche Anforderungen: Kenntnis und Einhaltung relevanter Vorschriften und Standards.

- Marktdynamiken: Veränderungen im Marktumfeld, die neue Risiken oder Chancen mit sich bringen.

- Technologische Entwicklungen: Neue Technologien können sowohl Risiken als auch Sicherheitslösungen bieten.

Interne Faktoren

- Unternehmensstruktur: Organisatorische Struktur und interne Prozesse, die das Risikomanagement beeinflussen.

- Ressourcen: Verfügbarkeit von Personal, Budget und technischen Mitteln zur Durchführung von Sicherheitsmaßnahmen.

- Kultur und Politik: Unternehmenswerte und Sicherheitsbewusstsein der Mitarbeiter.

Definition von Begriffen und Kriterien

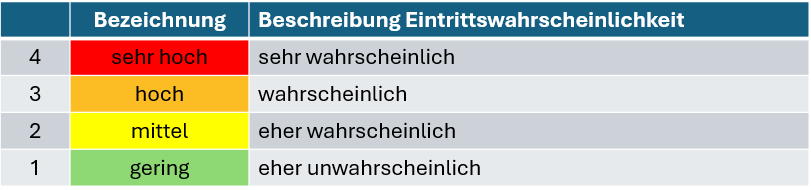

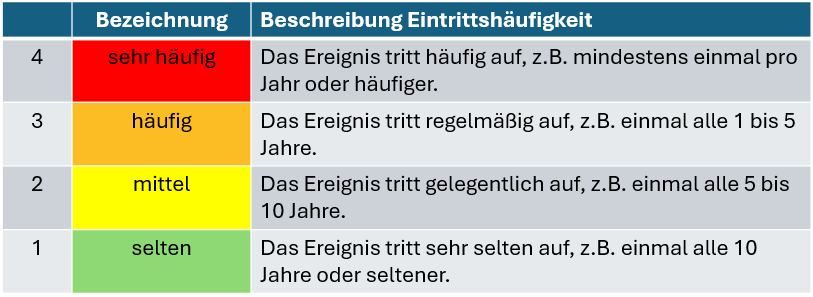

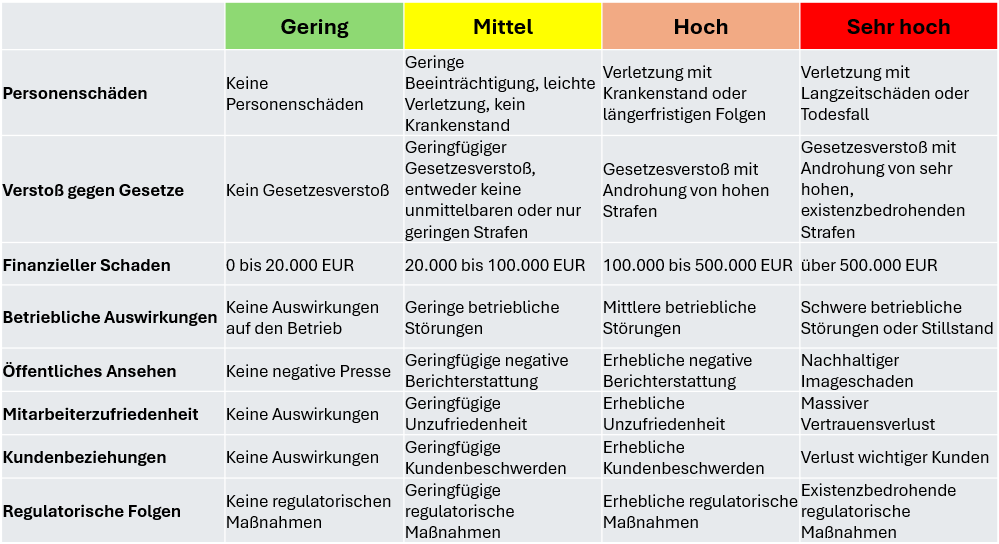

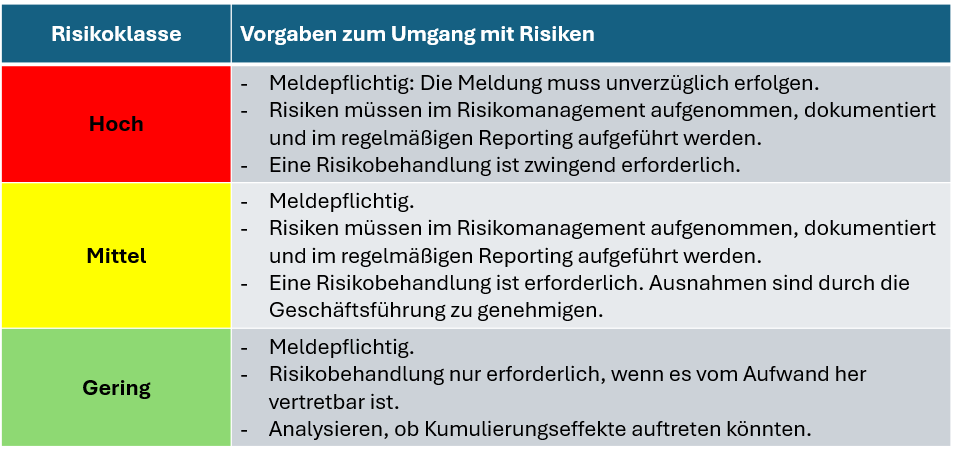

Um im Laufe des Prozesses konsistente Entscheidungen treffen zu können, müssen folgende Definitionen und Kriterien festgelegt werden:

- Eintrittswahrscheinlichkeiten und Eintrittshäufigkeiten: Standardisierte Definitionen, um Risiken vergleichbar zu machen.

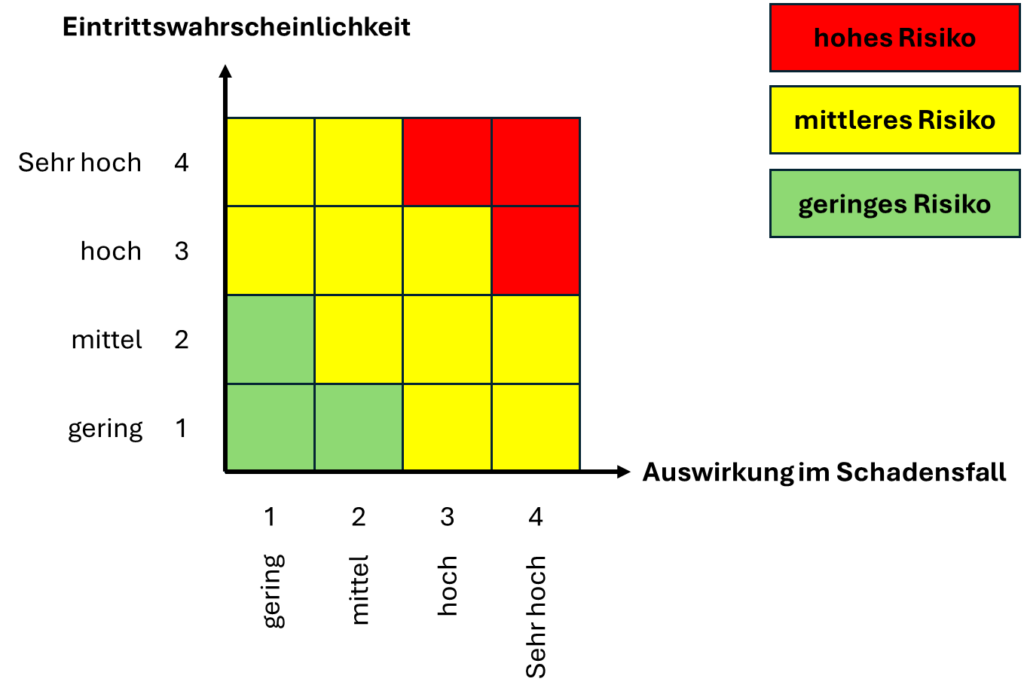

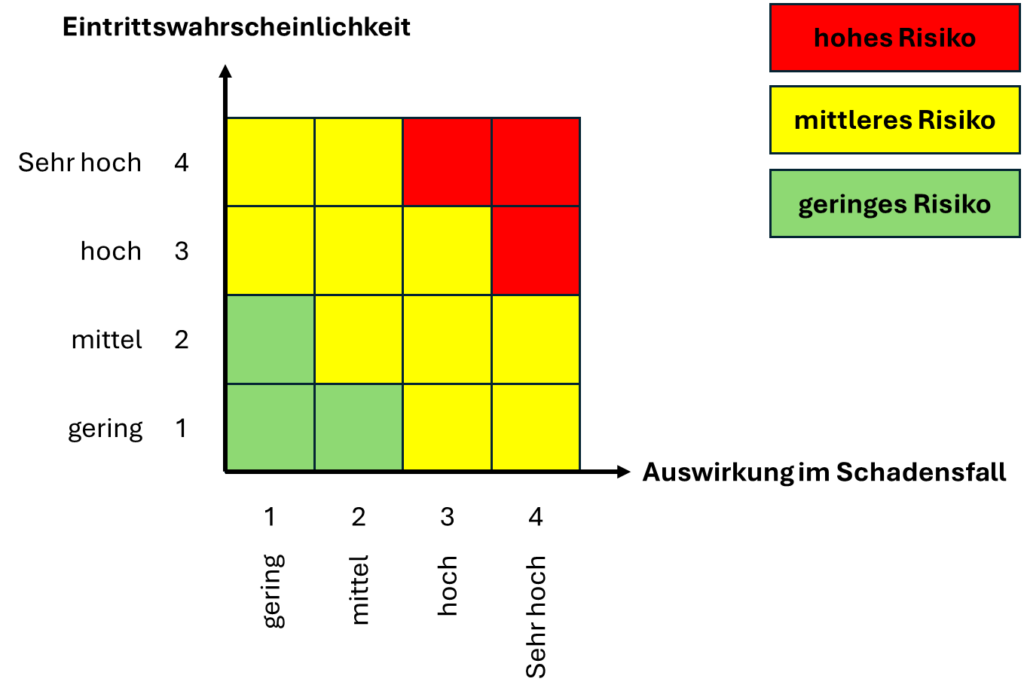

- Risikomatrix: Ein Tool zur Visualisierung und Priorisierung von Risiken basierend auf deren Wahrscheinlichkeit und Auswirkung.

- Auswirkungen im Schadensfall: Definition der potenziellen Folgen und Schäden, die im Falle eines Risikoeintritts entstehen können.

- Risikoklassen: Kategorien, die die Schwere der Risiken einstufen.

- Risikoakzeptanzkriterien: Klare Kriterien, um zu entscheiden, welche Risiken akzeptabel sind und welche Maßnahmen ergriffen werden müssen.

Durch eine präzise Festlegung des Kontexts und der Definitionen stellt man sicher, dass alle Beteiligten ein gemeinsames Verständnis der Risikomanagement-Ziele haben und zielgerichtet auf deren Erreichung hinarbeiten können.

Methode – im eigenen Unternehmen statistisch erheben. Suchen nach Branchendaten zum Beispiel aus Fachkreisen. Auf Methoden wie die Delphi-Methode sollte erst bei ISMS mit höherem Reifegrad zurückgegriffen werden.

Identifizierung von Informationssicherheitsrisiken

Die Identifizierung von Informationssicherheitsrisiken ist ein kritischer Schritt im Risikomanagementprozess. Dabei werden potenzielle Bedrohungen und Schwachstellen aufgedeckt, die die Informationssicherheit deines Unternehmens gefährden könnten. Hier sind die wichtigsten Methoden und Schritte.

Input

- Kontext des Risiko-Prozesses

Output

- Liste aller Risiken (Asset+Bedrohung+Schwachstelle) des Unternehmens

Als Basis benötigst du jedenfalls eine upgedatete / möglichst vollständige Assetliste (Informationen, Software, Physische assets, services, mitarbeiter, IPR, reputation, …) inkl Abhängigkeiten von darunter liegenden Applikationen, Systemen, Infrastruktur, Dienstleistern, Mitarbeitern, etc.

Du kannst zunächst den Ist-Zustand erfassen:

- Bestandsaufnahme: Dokumentieren Sie alle aktuellen Informationssicherheitsmaßnahmen, Richtlinien und Verfahren.

- Datenquellen: Nutzen Sie Audits, Sicherheitsbewertungen, Interviews und Fragebögen, um einen vollständigen Überblick über den aktuellen Zustand zu erhalten.

Wenn du auch den Soll-Zustand definierst kannst Du daraus eine gesamte Gap-Analyse machen.

Methoden zur Risikoidentifikation

- Workshops und Brainstorming: Teams sammeln gemeinsam Ideen zu möglichen Risiken.

- Interviews und Fragebögen: Zielgerichtete Fragen an Mitarbeitende und Stakeholder.

- Analyse vergangener Vorfälle: Du kannst aus Vorfällen in der Vergangenheit lernen.

Nutzung von Best Practice Katalogen

Für die Identifikation der Bedrohungen und Schwachstellen können verschiedene Best Practice Kataloge herangezogen werden.

Für Identifikation der Bedrohungen kannst Du auf Best Practice Kataloge zurückgreifen. Hier eine Auswahl:

- Bedrohungen nach BSI „Elementare Gefährdungen„

- ENISA Threat Taxonomy

- Annex A.2.5.1 „Examples of threats“ der ISO 27005:2022

Für Schwachstellen kannst Du

- Common Vulnerabilities and Exposures (CVE):

CVE ist eine Liste bekannter Sicherheitslücken und -schwachstellen in Softwareprodukten. Es wird von der MITRE Corporation gepflegt und ist weit verbreitet in der Sicherheitsgemeinschaft. - Common Weakness Enumeration (CWE):

CWE bietet eine Kategorisierung von Software-Schwachstellen und -Mängeln. Es hilft bei der Identifizierung und Priorisierung von Sicherheitsproblemen in der Softwareentwicklung. - National Vulnerability Database (NVD):

Die NVD wird von der National Institute of Standards and Technology (NIST) verwaltet und bietet eine umfassende Datenbank von CVE-Einträgen sowie zusätzliche Informationen wie Schweregradbewertungen (CVSS) und Lösungsvorschläge. - OWASP Top Ten:

Die Open Web Application Security Project (OWASP) Top Ten ist eine Liste der häufigsten und kritischsten Sicherheitsrisiken für Webanwendungen. Sie wird regelmäßig aktualisiert und bietet Richtlinien zur Vermeidung dieser Risiken. - Annex A.2.5.2 „Examples of vulnerabilities“ der ISO 27005:2022

Eintrittswahrscheinlichkeiten für Risiken/Bedrohungen

Das Festlegen von Eintrittswahrscheinlichkeiten ist ein zentraler Bestandteil des Risikomanagementprozesses. Hier sind einige bewährte Methoden und Ansätze, um Eintrittswahrscheinlichkeiten für Risiken festzulegen:

- Historische Datenanalyse:

- Analysieren Sie vergangene Sicherheitsvorfälle und Schwachstellen, um die Häufigkeit und Muster von Ereignissen zu identifizieren. Dies kann Ihnen helfen, die Wahrscheinlichkeit ähnlicher Ereignisse in der Zukunft abzuschätzen.

- Bedrohungs- und Schwachstellenanalyse:

- Führen Sie eine gründliche Bedrohungsanalyse durch, um potenzielle Angreifer, deren Fähigkeiten und Motive zu identifizieren. Kombinieren Sie dies mit einer Schwachstellenanalyse Ihrer Systeme, um die Wahrscheinlichkeit eines erfolgreichen Angriffs zu bewerten.

- Expertenmeinungen:

- Nutzen Sie das Fachwissen von Sicherheitsexperten und Analysten, um fundierte Schätzungen der Eintrittswahrscheinlichkeiten zu erhalten. Dies kann durch Interviews, Workshops oder Delphi-Methoden erfolgen.

- Branchen- und Standardberichte:

- Nutzen Sie Berichte und Statistiken von Branchenorganisationen und Sicherheitsstandard-Konsortien. Diese Berichte enthalten oft Informationen über die Häufigkeit und Art von Sicherheitsvorfällen in der Branche.

- Benchmarking:

- Vergleichen Sie Ihre Organisation mit ähnlichen Unternehmen oder Branchenstandards, um realistische Wahrscheinlichkeiten für die Eintrittswahrscheinlichkeit von Risiken zu ermitteln.

Es gibt noch einige weitere Methoden (z.B. Interviews, Workshops oder Delphi-Methode), die aufgrund der Komplexität und dem Ressourcenaufwand einen höheren Reifegrad des ISMS voraussetzen.

Kombinierter Ansatz für die Risikoanalyse

Über BSI Basis Schutzmaßnahmen:

- Umsetzung von Basisschutzmaßnahmen für alle Assets

- jedoch detailliertere Risikoanalyse bei sehr hohem Schutzbedarf

Risikoanalyse „Einschätzen/Klassifizieren der Risiken“

Ziel der Risikoanalyse ist es, die identifizierten Risiken hinsichtlich ihrer Eintrittswahrscheinlichkeit und potenziellen Auswirkungen (Wahrscheinlichkeit und Schaden) zu analysieren. Hierbei werden qualitative und quantitative Methoden angewendet, um ein klares Bild der Risikolandschaft zu erhalten. Eine gängige Methode ist die Risikomatrix, die Risiken auf einer Skala von niedrig bis hoch einordnet.

Input

- Liste aller Risiken des Unternehmens

- Unterlagen zur Bestimmung der Auswirkungen

- Unterlagen zur Festlegung der Eintrittswahrscheinlichkeiten

Output

- Liste aller Risiken inklusive Klassifikation

Ausgehend vom Business Impact ist eine Analyse des möglichen Risikos auf die im Scope befindlichen Assets durchzuführen

- Analyse der Auswirkungen eines Risikoszenarios

- Analyse der Eintrittswahrscheinlichkeit eines Risikoszenarios

- Bestimmung des Risikolevels/Risikoklasse für ein Risikoszenario

Für jedes Risiko wird die Eintrittswahrscheinlichkeit und die Auswirkungen im Schadensfall festgelegt und dann wir das Risiko in die in die Risikomatrix projiziert um die Risikoklasse festzulegen.

Anstelle der Matrix, kann man auch ein Risikofeld verwenden. Diese Methode ist jedoch relativ aufwendig und wird erst in Unternehmen mit höherem Reifegrad eingesetzt.

Risikobewertung

Die Risikobewertung erfolgt nach der Risikoanalyse. In diesem Schritt werden die analysierten Risiken anhand der festgelegten Kriterien für die Risikoakzeptanz bewertet. Es wird entschieden, welche Risiken akzeptabel sind und welche Maßnahmen zur Risikobehandlung ergriffen werden müssen. Die Risikobewertung hilft dabei, die Prioritäten für die Risikobehandlung festzulegen.

Input:

- Risiken inklusive Klassifikation

- Risikoakzeptanzkriterien (Siehe Tabelle „Risikoakzeptanzkriterien“ beim Festlegung des Kontexts)

Output:

- Liste aller Risiken inklusive der Bewertung, welche Risiken akzeptiert werden können und welche behandelt werden müssen

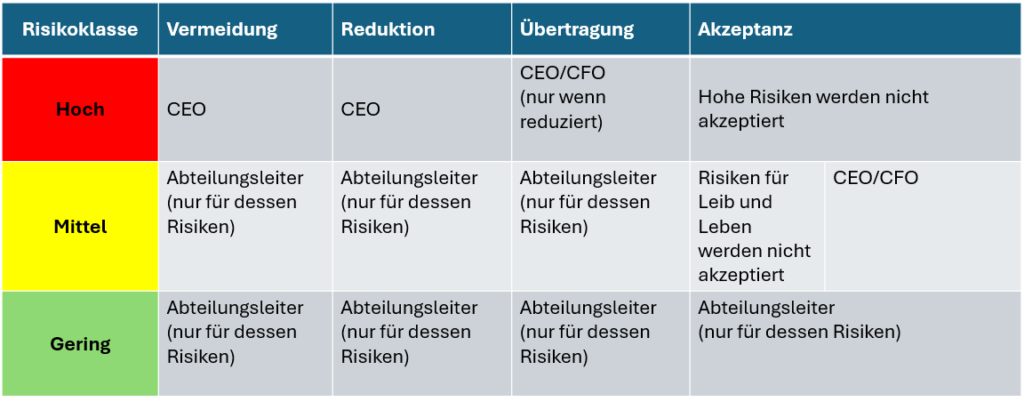

Risikobehandlung

Sobald die Risiken bewertet wurden, müssen geeignete Maßnahmen zur Risikobehandlung ausgewählt werden.

Input:

- Liste aller Risiken inklusive der Bewertung, welche Risiken akzeptiert werden können und welche behandelt werden müssen

Output:

- Liste aller Risiken mit neuer Klassifizierung (Restrisiko), nach Risikobehandlung

Die ISO27005 sieht vier Hauptstrategien zur Risikobehandlung vor:

- Risikovermeidung (z.B. man auf die Verarbeitung spezifischer Daten verzichtet, können diese auch nicht mehr gestohlen werden)

- Risikominderung (z.B. durch ein SIEM kann man einen Angreifer, der schon im Netz ist entdecken)

Meist wird die Eintrittswahrscheinlichkeit verringert. Man kann natürlich auch an der potentiellen Schadenshöhe schrauben. - Risikoakzeptanz (z.B. aus Budget/Ressourcengründen oder aufgrund der geringen Eintrittswahrscheinlichkeit entscheidet man, dass der Kosten-Nutzen für eine weitere Risikobehandlung nicht groß genug ist)

- Risikoübertragung (z.B. Abschließen einer Versicherung) Achtung: die Verantwortung kann man nicht auslagern. Somit bleibt man trotzdem haftbar.

Bei der Risikobehandlung geht es darum, Maßnahmen zu implementieren, die das Risiko auf ein akzeptables Niveau reduzieren. Dies kann durch technische Maßnahmen, organisatorische Änderungen oder vertragliche Vereinbarungen erfolgen.

Risikoakzeptanz

Nicht alle Risiken können vollständig eliminiert werden. Die Risikoakzeptanz (Akzeptanz des Restrisikos) ist ein wichtiger Schritt, bei dem entschieden wird, welche verbleibenden Risiken akzeptabel sind und nicht weiter behandelt werden müssen. Dies basiert auf einer sorgfältigen Abwägung der Kosten und Nutzen der Risikobehandlung.

Entscheidend für diesen Schritt, ist das du für jedes (Rest)Risiko einen Risko-Owner zugewiesen hast.

Dieser trägt das Risiko und muss dieses auch überwachen. Basierend auf der Risikomatrix kann man nun die Akzeptanzschwellen festlegen.

Üblich ist auch, dass man hohe Risiken nur vom Top-Management des Unternehmens akzeptieren lässt.

Man kann auch die Schadenshöhe mit der Eintrittswahrscheinlichkeit multiplizieren und basierend auf den Ergebnissen die Vorgehensweise festlegt. z.B.

- 1 – 4 wird akzeptiert

- 5 – 7 kann Management oder Abteilungsleitung akzeptieren

- darüber kann nur das Top Management akzeptieren

Behandlung abhängig von der Konstellation Wahrscheinlichkeit vs. Schaden:

- Hohe Eintrittswahrscheinlichkeit aber geringe Auswirkungen (Vorfall): Verwaltung durch einen Prozess des Incident Managements (kommt oft vor, man benötigt deshalb einen straffen Prozess dafür)

- Niedrige Eintrittswahrscheinlichkeit aber hohe Auswirkung (Katastrophe): Verwaltung durch die Prozesse des Business Continuity Managements

Kontinuierliche Überwachung und Überprüfung

Die Risiken sind nicht statisch. Es ist entscheidend, dass die identifizierten Risiken und die Wirksamkeit der implementierten Maßnahmen kontinuierlich überwacht und überprüft werden. Dies stellt sicher, dass neue Risiken zeitnah erkannt und bestehende Maßnahmen bei Bedarf angepasst werden. Regelmäßige Audits und Reviews sind hierbei wesentliche Bestandteile. Im Anlassfall solltest du auch die Risiken überarbeiten wenn:

- du neue Assets anschaffst

- bestehende Assets zusätzliche Aufgaben übernimmt

- es neue Bedrohungen gibt (z.B. durch KI), etc.

Dokumentation, Berichterstattung und Kommunikation

Eine umfassende Dokumentation und Kommunikation sind zentrale Elemente des Risikomanagement-Prozesses. Alle identifizierten Risiken, Bewertungen und Maßnahmen sollten klar dokumentiert und den relevanten Stakeholdern kommuniziert werden. Dies fördert das Verständnis und die Unterstützung innerhalb des Unternehmens und stellt sicher, dass alle Beteiligten über den aktuellen Stand des Risikomanagements informiert sind.

Die Kommunikation im Informationssicherheits-Risikomanagement läuft zwischen den verschiedenen Verantwortungsebenen ab:

- Das Top-Management hat die Verantwortung und kann hohe Risiken Akzeptieren. Dieses gibt auch die Ressourcen und das Budget für die Risikobehandlung frei

- Der CISO/Informationssicherheitsbeauftragte/ISO unterstütz bei der Durchführung der Assessments und berichtet hohe Risiken an das Top Management.

- Der Fachbereichsleiter/Fachbereich führt die Risk Assessments für ihre Assets durch und berichtet die Risiken an den CISO.

- Andere Abteilungen, Teams, Stabsstellen (z.B. DSB) können involviert sein

- Dienstleister / Kunden können eingebunden sein (z.B. bei einem Vorfall)

Relevante Artikel

Risiko Assessment nach NIST CSF