Einführung: Was ist der Cybersecurity Reifegrad?

Der Cybersecurity Reifegrad ist ein Maßstab dafür, wie gut dein Unternehmen gegen digitale Bedrohungen geschützt ist. Er hilft dir, den aktuellen Stand deiner Sicherheitsmaßnahmen zu bewerten. Indem du den Reifegrad deines Unternehmens kennst, kannst du einschätzen, wo du gerade stehst bei der Reise zu einem effektiven Schutzsystem.

Außerdem kannst du abschätzen wo die nächsten sinnvollen Maßnahmen liegen. Verwechsle diese grobe einschätzung jedoch NICHT mit einer gut durchgeführten Risikoanalyse. (oder für Klein und Kleinstunternehmen)

In diesem Ratgeberartikel zeigen wir dir, welche Reifegrade es gibt und wie du diese für dein Unternehmen nutzen kannst.

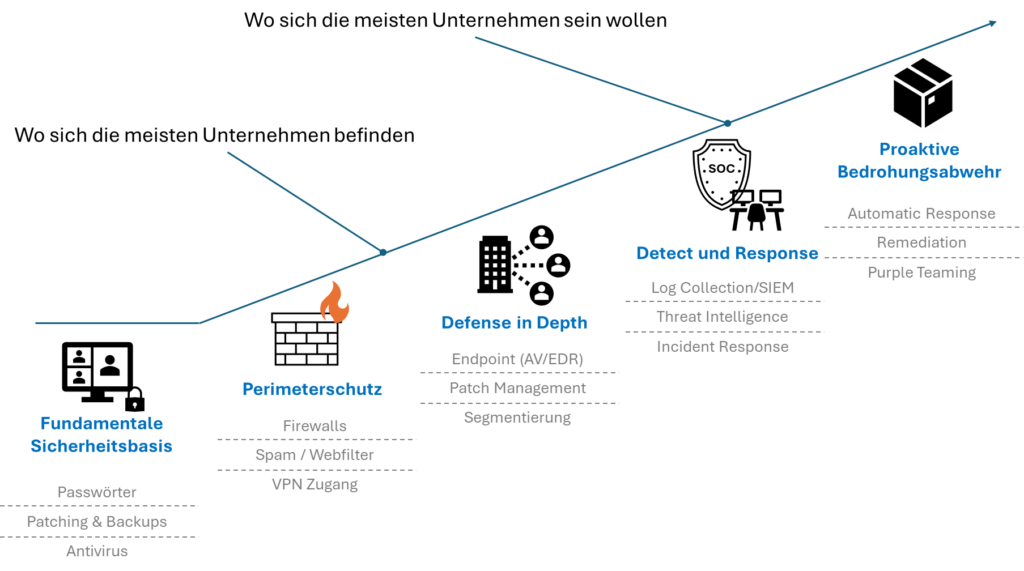

Hier nun der Cybersecurity Reifegrad für mittelständische Unternehmen

Unabhängig von der Stufe muss es das Ziel sein die Cybersicherheit als integralen Bestandteil der Unternehmenskultur zu verstehen und das Thema auf strategischer Ebene zu verankern. Deswegen sollte so rasch als möglich eine Position CISO oder vCISO (externer CISO) eingeführt wird.

Folgende Maßnahmen geben einen Hinweis, dass die Cybersicherheit ernst genommen wird: Schulungen zur Sicherheitsbewusstsein, regelmäßige Audits, Compliance-Management, Sicherheitsrichtlinien und -standards, Datenschutz (DSGVO-konform), Sicherheitsbewusstseinsprogramme.

Stufe 1: Fundamentale Sicherheitsbasis

Diese Stufe bildet die Grundlage der Cybersicherheit eines Unternehmens. Hier geht es um die Implementierung grundlegender Schutzmaßnahmen (auch Cyberhygiene), um die wichtigsten Bedrohungen abzuwehren.

Implementierte Prozesse/Technologien:

- Risikoassessment

- Passwortmanagement

- Benutzerrechteverwaltung / Active Directory (AD) aufräumen

- regelmäßiges Patchen

- regelmäßige Backups

- Multi-Faktor-Authentifizierung (MFA)

- sichere Konfigurationen und Systemhärtung von Servern und Workstations

- grundlegende Notfallmaßnahmen

Stufe 2: Perimeterschutz

Diese Stufe fokussiert sich auf den Schutz der Netzwerkperipherie, um unbefugten Zugriff von außen zu verhindern. Hier werden Technologien eingesetzt, die das Netzwerk von externen Bedrohungen abschirmen.

Implementierte Prozesse/Technologien:

- IAM / PAM

- Firewall

- Spam/Webfilter

- Zugangskontrollen

- Web Application Firewall (WAF)

- Proxy

- VPN Zugang für Home-Office und Dienstreisen

- Einfache Netzwerksegmentierung (DMZ)

- grundlegende Supply-Chain Security

Stufe 3: Defense in Depth

In dieser Stufe wird die Sicherheit durch mehrere Verteidigungsschichten erhöht, um den Schaden bei einem erfolgreichen Angriff zu minimieren.

Implementierte Prozesse/Technologien:

- Endpoint Detection and Response (EDR)/Antivirus

- Intrusion Detection/Prevention System (IDS/IPS)

- Cloud Access Security Broker (CASB)

Zusätzlich: Netzwerksegmentierung, Datenverschlüsselung, Zero-Trust-Architektur.

Stufe 4: Detect und Response

Hier steht die kontinuierliche Überwachung und Analyse des Netzwerks im Vordergrund, um verdächtige Aktivitäten frühzeitig zu erkennen und schnell darauf reagieren zu können.

Implementierte Prozesse/Technologien:

- SOC / SOCaaS / Log-Aggregation/Security Information and Event Management (SIEM)

- Threat Intelligence

- Incident Detection and Response

Zusätzlich: Security Operations Center (SOC), Forensik, Micro-Segmentierung

Stufe 5: Proaktive Bedrohungsabwehr

Diese Stufe zielt darauf ab, Bedrohungen proaktiv zu identifizieren und zu eliminieren, bevor sie Schaden anrichten können. Es wird auf Bedrohungsjagd und proaktive Sicherheitsbewertungen gesetzt.

Implementierte Prozesse/Technologien:

- Automatisierte Reaktionsmechanismen

- Threat Hunting

- Penetrationstests / Red-Teaming

- Continuous Improvement, and Resilience

- Security Assessments, Compliance Check, and Supply Chain Audits

Zusätzlich: Schwachstellenmanagement, Sicherheitsanalysen, kontinuierliche Bedrohungsmodelle.

Wie du den Reifegrad deines Unternehmens bestimmst

Die Reihenfolge und die Schritte sind natürlich nicht in Stein gemeißelt. Die Stufen basieren auf Erfahrungswerten und überlappen sich je nach Unternehmen und Branche.

Um den Cybersecurity-Reifegrad deines Unternehmens zu bestimmen, solltest du eine systematische Bewertung deiner aktuellen Sicherheitspraktiken vornehmen

- Beginne mit einer Bestandsaufnahme der vorhandenen Sicherheitsmaßnahmen und

- ordne sie den beschriebenen Reifegraden zu

- Prüfe, welche Stufe du aktuell erfüllst und identifiziere die Schwachstellen, die dich daran hindern, eine höhere Stufe zu erreichen.

Dieser Prozess ermöglicht es dir, gezielte Maßnahmen zu entwickeln, um deine Sicherheitsstandards schrittweise zu verbessern und besser auf Bedrohungen vorbereitet zu sein.

Häufige Fehler bei der Bestimmung des Cybersecurity-Reifegrads

Viele Unternehmen unterschätzen den Aufwand bei der Bewertung ihres Cybersecurity-Reifegrads. Ein häufiger Fehler ist die Selbstüberschätzung – das Unternehmen bewertet sich auf einer höheren Stufe, als es tatsächlich ist. Ebenso problematisch ist es, keine klare Dokumentation der Sicherheitsmaßnahmen zu haben oder bestimmte Bereiche der IT-Sicherheit zu ignorieren, wie z. B. Mitarbeiterschulungen. Eine ungenaue oder unvollständige Bewertung kann dazu führen, dass wichtige Schwachstellen übersehen werden und das Unternehmen anfällig bleibt.

Die Rolle der Geschäftsführung bei der Cybersecurity-Entwicklung

Die Unterstützung der Geschäftsführung ist entscheidend für den Fortschritt im Cybersecurity-Reifegrad. Führungskräfte müssen Cybersicherheit als strategische Priorität betrachten und aktiv in den Prozess eingebunden sein. Dazu gehört, Ressourcen bereitzustellen, klare Richtlinien zu etablieren und eine Sicherheitskultur im Unternehmen zu fördern. Ohne das Engagement der Führungsebene kann es schwierig bis unmöglich sein, notwendige Maßnahmen umzusetzen und die Organisation gegen immer komplexere Bedrohungen zu schützen.

Noch ein kurzer Ausflug

Die Reifegrade des NIST CSF sind eine andere Wahl für die Reife, die auf die Fähigkeit mit dem Umgang des Unternehmens mit Cybersicherheitsrisiken eingeht.

- Teilweise (partial) – Auf dieser Stufe benötigt dein Unternehmen noch einen strukturierten Prozess für das Management von Cybersicherheitsrisiken. Die bisherigen Praktiken sind möglicherweise unstrukturiert und verstreut, und dein Cybersicherheitsprogramm agiert eher reaktiv, was bedeutet, dass es noch an den Fähigkeiten fehlt, Risiken effektiv zu identifizieren, zu bewerten und zu mindern.

- Risikoinformiert (risk-informed) – Dieser Reifegrad zeigt, dass dein Unternehmen einen risikobasierten Ansatz für die Cybersicherheit gewählt hat. Es gibt bereits Richtlinien, Verfahren und Praktiken zur Bewältigung von Cybersicherheitsrisiken.

- Wiederholbar (repeatable) – Auf dieser Stufe hat dein Unternehmen einen standardisierten Ansatz für das Management von Cybersicherheitsrisiken etabliert. Die Prozesse sind nun wiederholbar, und es gibt ein Risikomanagementprogramm. Dadurch ist dein Unternehmen in der Lage, Cybersecurity-Ereignisse und -Vorfälle effektiver zu erkennen und darauf zu reagieren.

- Anpassungsfähig (adaptive) – Dies ist die höchste Reifegradstufe, die zeigt, dass dein Unternehmen eine proaktive Cybersicherheitsstrategie verfolgt. Das IT-Team hat seine Cybersicherheitspraktiken kontinuierlich verbessert und kann die Maßnahmen dynamisch anpassen, um neuen Risiken und Herausforderungen zu begegnen.

Relevante Artikel

Risikoanalyse für Klein und Kleinstunternehmen)

Relevante Glossareinträge

Multi-Faktor-Authentication (MFA)