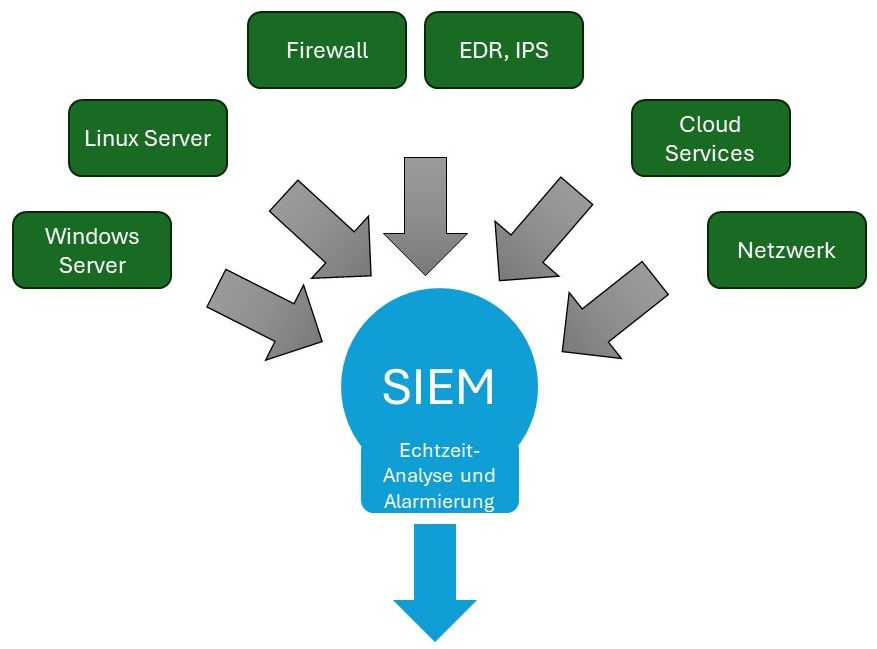

Das SIEM (Security Information and Event Management) ist eine Technologie, die Daten von möglichst allen Quellen innerhalb deiner IT-Infrastruktur sammelt, diese Daten analysiert und auf Basis dieser Analyse Sicherheitswarnungen ausgibt. Durch den Einsatz eines SIEM kannst du Angriffe schneller erkennen und darauf reagieren, was die Sicherheit deiner IT-Infrastruktur wesentlich verbessert. Ein SIEM macht dein Unternehmen resilienter.

Was ist ein SIEM?

Ein SIEM erfüllt mehrere Funktionen in einem Unternehmen

- Frühzeitige Erkennung, Alarmierung und Priorisierung von Sicherheitsvorfällen.

- Einhaltung von Compliance-Vorschriften: Das SIEM unterstützt bei der Einhaltung gesetzlicher und branchenspezifischer Sicherheitsanforderungen durch detaillierte Berichterstattung. (PCI-DSS, DSGVO, etc.)

- Hilft bei der Überwachung von Richtlinien

- Anomalie Erkennung ein Admin loggt sich von einem nicht erlaubten PC ein

- Geografische Zugriffsbeschränkungen: Login Versuch von einem ungewöhnlichen Ort

- Unterstützung bei der Untersuchung (Forensik) im Falle eines Incidents: Durch Bereitstellung aller Logdaten inkl. Kontext (wie bei einer Blackbox bei Flugzeugen)

Es sammelt und aggregiert Log-Daten, die von verschiedenen Quellen innerhalb deines Netzwerks generiert werden, wie z.B. Anwendungen, Geräte und Systeme, um Sicherheitsbedrohungen und verdächtiges Verhalten zu identifizieren.

Die Logdaten enthalten Informationen wie:

- Benutzeraktivität: Wer hat sich wann an einem System (e.g. Windows Server) eingeloggt

- Systemlogs von Servern und Endgeräten: Welcher Prozess wurde gestartet, Welches Script wurde ausgeführt

- Log-Dateien von Netzwerkgeräten: Was hat die Firewall blockiert

- Daten aus Sicherheitssystemen: Events/Alarme aus von Antivirus-Software (EDR), Intrusion-Detection-Systemen (IDS), Intrusion-Prevention-Systemen (IPS) und anderen Sicherheitslösungen.

- Aktivitäten in der Cloud: Von wo hat jemand erfolglos versucht sich auf MS365 einzuloggen

Durch die zentrale Sammlung von Daten bietet SIEM eine ganzheitliche Sicht auf die Sicherheitslage deines Unternehmens und hilft dir, auf Vorfälle schnell und effektiv zu reagieren.

Wie funktioniert ein SIEM?

Ein SIEM-System arbeitet in zwei Hauptphasen: Datensammlung und -aggregation sowie Analyse. In der ersten Phase werden Log- und Ereignisdaten von Netzwerkgeräten, Sicherheitssystemen, Endpunktgeräten und Anwendungen gesammelt. Diese Daten werden dann normalisiert, was bedeutet, dass sie in ein einheitliches Format umgewandelt werden, um die Analyse zu vereinfachen. In der Analysephase verwendet das SIEM komplexe Algorithmen und Regeln (dazu kann auch Künstliche Intelligenz zählen), um die gesammelten Daten zu durchforsten und nach Anomalien oder Mustern zu suchen, die auf eine Sicherheitsbedrohung hinweisen könnten. Bei der Erkennung potenzieller Bedrohungen generiert das SIEM Alarme, die es Sicherheitsteams ermöglichen, schnell zu handeln.

Wie wird ein SIEM in einem KMU aufgebaut?

Um ein SIEM und in weiterer Folge ein SOC in deinem Unternehmen zu etablieren muss zunächst eine SIEM-Technologie gewählt werden.

Dann erfolgt die Onboarding Phase. In dieser Phase werden die Logsourcen deiner Server, Firewalls, Workstations, EDR, IPS/IDS, usw. identifiziert und an das SIEM angeschlossen.

Ein erster Qualitätscheck bestätigt, dass die Daten ankommen und korrekt geparst werden können.

Wenn notwendig müssen die Daten nun normalisiert werden. Für viele Logdaten ist dieser Schritt nicht notwendig, da schon viele Konfigurationen zur Normalisierung existieren. Die Normalisierung stellt sicher, dass für dieselben Daten dieselbe Bezeichnung verwendet wird, damit das System optimale Entscheidungen treffen kann.

Jedes System und auch die Nutzerverhalten sind von Unternehmen zu Unternehmen anders. Deshalb kommt nun das Tuning an die Reihe. Das bedeutet, dass man die Alarme, die das SIEM produziert bewerten muss und unterscheiden muss, damit es nicht zu falschen Incidents kommt. Dabei ist es wichtig False-Positives auszufiltern und False-Negatives zu vermeiden.

Dabei steht das False für Fälschlicherweise und das True für korrekterweise. Das Positive bzw. Negativ steht für den analysierten Wert. Bei Positive meint das SIEM, dass es eine Bedrohung ist und bei Negative meint das SIEM dass es ist keine Bedrohung ist.

- True-Positive: Das SIEM-System erkennt korrekt eine tatsächliche Bedrohung, wie einen Malware-Angriff. Analysten müssen den Angriff abwehren.

- False-Positive: Das System schlägt Alarm bei normalen Aktivitäten, die dann als Bedrohung gedeutet werden. Führt zu unnötigen Überprüfungen.

- False-Negative: Ein echter Angriff wird vom System nicht erkannt, was bedeutet, dass Bedrohungen unentdeckt bleiben. Dies ist kritisch und risikoreich.

- True-Negative: Kein Alarm wird ausgelöst, da keine Bedrohung vorliegt. Normale Aktivitäten werden korrekt identifiziert, was den idealen Zustand darstellt.

Weiters werden entsprechend der Anforderungen Thresholds gesetzt. z.b. Ab wie vielen falschen Anmeldeversuchen soll ein Alarm generiert werden.

Die Whitelists sind Erlaubnislisten, die beim Tuning helfen. z.B. Nur ein bestimmer Administrator darf den nmap Befehl verwenden um das Netzwerk zu scannen.

Das SIEM System geht nun in den Betrieb und in den ersten Wochen werden die Tuning Tätigkeiten weitergeführt.

Man hat nun eine Baseline geschaffen. Von hier aus kann man Verbesserungen und Ergänzungen machen.

z.B. auditd bei den Linuxsystemen und Sysmon bei den Windows Systemen anpassen. Honeypot-Accounts und Honeypot-Files konfigurieren. Man kann auch Security Analysten regelmäßig über die Daten schauen lassen und regelmäßig Reports erzeugen.

Warum ist ein SIEM wichtig für mittelständische Unternehmen?

Mittelständische Unternehmen sind zunehmend Cyberangriffen ausgesetzt, und ein SIEM bietet eine kritische Verteidigungslinie, indem es fortlaufende Überwachung und Sofortmaßnahmen ermöglicht.

Ein SIEM und ein EDR ergänzen sich. Das SIEM unterstützt dein EDR-System, indem es Alarme daraus sammelt, diese mit Logdaten von Servern und Firewalls vergleicht und dann zusammengefasste Warnungen ausgibt.

Es hilft Unternehmen, Compliance-Anforderungen zu erfüllen, indem es beweisbare, auditierbare Daten über Sicherheitsereignisse bereitstellt. Außerdem ermöglicht ein SIEM mittelständischen Unternehmen, Ressourcen effizienter zu nutzen, da es automatisierte Überwachung und Analyse bietet, wodurch das Sicherheitsteam sich auf die Behebung von Sicherheitsvorfällen konzentrieren kann, anstatt Zeit mit der manuellen Sammlung und Analyse von Log-Daten zu verbringen. Indem es Einblicke in das Sicherheitsgeschehen gibt, hilft ein SIEM auch, potenzielle Sicherheitslücken zu identifizieren und zu schließen, bevor sie von Angreifern ausgenutzt werden können.

Unverzichtbar für NIS2

Die NIS2-Richtlinie hebt die präventive Sicherheit als Schlüsselstrategie hervor, um Cyberangriffe frühzeitig zu erkennen und abzuwehren. Dieser proaktive Ansatz erfordert eine umfassende Analyse und Bewertung von Cyberrisiken, um die Verteidigungsfähigkeit von Unternehmen zu stärken und potenzielle Bedrohungen abzuwenden.

SIEM-Produkte sind entscheidend für präventive Sicherheitsstrategien. Sie verbessern die Sichtbarkeit der Sicherheitslage durch eine zentralisierte Ansicht von Daten aus unterschiedlichen Quellen wie Netzwerkgeräten und Benutzeraktivitäten. Durch fortschrittliche Analyse- und Korrelationsfunktionen ermöglichen SIEM-Systeme die Früherkennung von Anomalien und Angriffen, was eine schnelle Reaktion und Prävention ermöglicht.

Zudem unterstützen sie die Einhaltung der NIS2-Richtlinie, indem sie umfassende Audit- und Berichtsfunktionen bieten. Damit sind SIEM-Produkte nicht nur ein Werkzeug zur Verbesserung der Cybersicherheit, sondern auch ein wesentlicher Bestandteil zur Erfüllung von Compliance Anforderungen.

Wie implementiert man SIEM erfolgreich?

Erfolgreiche SIEM-Implementierung erfordert sorgfältige Planung und Anpassung an die spezifischen Bedürfnisse deines Unternehmens. Wähle eine SIEM-Lösung, die mit deiner IT-Infrastruktur kompatibel ist, und stelle sicher, dass dein IT-Sicherheitsteam geschult ist, die SIEM-Software effektiv zu nutzen. Es ist auch wichtig, regelmäßige Überprüfungen und Anpassungen vorzunehmen, um die Effektivität des SIEM-Systems zu gewährleisten.

Wenn du ein SIEM-System anschaffen möchtest, stehen dir grundsätzlich drei Varianten zur Auswahl:

- Open-Source SIEM: Hierbei handelt es sich um SIEM-Systeme, deren Quellcode öffentlich verfügbar ist und die von einer Community unterstützt werden. Diese Optionen sind in der Regel lizenzkostenfrei, können aber einen höheren Aufwand für Implementierung und Wartung erfordern. Beispiele hierfür sind der ELK Stack (Elasticsearch, Logstash, Kibana) oder Wazuh.

- EDR-integrierte SIEM-Lösung: Einige Endpoint Detection and Response (EDR)-Lösungen bieten integrierte SIEM-Funktionen oder sind speziell für eine enge Zusammenarbeit mit SIEM-Systemen konzipiert. Diese Lösungen ermöglichen eine reibungslose Integration von Sicherheitsdaten von Endpunkten in das SIEM, was die Erkennung und Reaktion auf Sicherheitsvorfälle erleichtert. Achtung. Nicht alle dieser Lösungen haben auch alle SIEM Vorteile weil oft ein nur eingeschränkter Zugriff auf die Logdaten ermöglicht wird oder auch die Data Retention (Aufbewahrungszeit der Logdaten) nicht optimal ist.

- Spezialisierte SIEM-Lösung: Diese Kategorie beinhaltet kommerzielle SIEM-Produkte von renommierten Anbietern, die speziell für die umfassende Sicherheitsüberwachung, -verwaltung und -analyse entwickelt wurden. Diese Lösungen bieten in der Regel eine Vielzahl an Funktionen und Integrationen, einschließlich fortgeschrittener Analytik, Bedrohungserkennung und Compliance-Management. Splunk ist ein Beispiel für eine solche spezialisierte SIEM-Lösung. Ein Beispiel ierfür ist splunk>.

Jede dieser Optionen hat ihre eigenen Stärken und Schwächen in Bezug auf Kosten, Flexibilität, Implementierungs- und Wartungskomplexität sowie den Bedarf an Fachwissen für eine effektive Nutzung. Deine Wahl sollte auf den spezifischen Bedürfnissen, Ressourcen und Zielen deines Unternehmens basieren.

Gerne unterstützen wir dich bei der Auswahl, Ausschreibung oder Implementation der gewünschten Variante.

Relevante Artikel

Erlebe Netzwerksichtbarkeit: Lerne mit SOC und SIEM zu sehen

Implementation von ISO27001 für NIS2

Relevante Glossareinträge

Security Operations Center (SOC)