Die Implementierung der ISO 27001 stellt für KMUs in der NIS2-Ära einen unverzichtbaren Schritt zur Stärkung ihrer Cyber-Resilienz dar. Dieser Leitfaden entmystifiziert gängige Mythen rund um die ISO 27001, verdeutlicht die Bedeutung eines ganzheitlichen Informationssicherheitsmanagementsystems und skizziert praxisnahe Schritte für eine erfolgreiche Implementierung. Durch konkrete Beispiele und Checklisten bietet er wertvolle Entscheidungshilfen, um den komplexen Anforderungen der Informationssicherheit gerecht zu werden und gleichzeitig das Vertrauen der Stakeholder zu stärken.

ISO 27001: Schlüssel zur Compliance mit NIS2 für KMUs

Die Bedeutung der Implementierung der ISO/IEC 27001 ist aktueller denn je, insbesondere im Hinblick auf die bevorstehende Inkraftsetzung der NIS2-Richtlinie im Oktober 2024 (Siehe auch unseren NIS2 Countdown). Mit NIS2, die in allen EU-Mitgliedsstaaten durch nationale Gesetze umgesetzt wird, verschärfen sich die Anforderungen an die Netz- und Informationssystemsicherheit in vielen Betrieben und deren Lieferanten erheblich. Unternehmen müssen daher ihre Informationssicherheitspraktiken verstärken, um den neuen, strengeren EU-Vorschriften gerecht zu werden. Die ISO/IEC 27001 bietet einen bewährten Rahmen, um diesen Anforderungen systematisch und effektiv zu begegnen, indem sie ein umfassendes Managementsystem für Informationssicherheit etabliert.

Die Zeit tickt: Mache dein Unternehmen NIS2-sicher vor Oktober 2024 – oder in anderen Worten: Rechtzeitig d‘rauf schauen, dass man’s hat, wenn man’s braucht

ISO 27001 Mythen entlarvt: Fakten für KMUs

Es kursieren zahlreiche Mythen, die Entscheidungsträger in KMUs zögern lassen einen oft notwendigen Schritt zu tun. Hier räumen wir mit den gängigsten Irrtümern rund um die ISO 27001 Implementierung auf und setzen Fakten gegen Vorurteile.

Die Implementierung erfordert massive technologische Investitionen

Klarstellung: Obwohl technologische Investitionen notwendig sein werden, gehen diese Investitionen nicht in den Standard sondern in (ohnehin) notwendige Sicherheitsmaßnahmen. Weiters umfasst die ISO 27001 eine breite Palette von Maßnahmen, von organisatorischen Prozessen bis hin zur Mitarbeiterschulung, die nicht notwendigerweise Investitionen in Technologie voraussetzen.

Es geht lediglich um das Ausfüllen einiger Dokumente

Klarstellung: Diese Perspektive unterschätzt den strategischen und operativen Einsatz, der für die Einrichtung und Pflege eines effektiven Informationssicherheitsmanagementsystems (ISMS) gemäß ISO 27001 notwendig ist. Es handelt sich um einen fortlaufenden Prozess, der eine tiefe Verpflichtung zur kontinuierlichen Verbesserung und Risikomanagement erfordert, weit über die reine Dokumentation hinaus.

Warum einfach, wenn es auch kompliziert geht?

Diese Ironische Frage deutet darauf hin, dass eine einfache Aufgabe unnötig verkompliziert wird.

Tatsächlich ist es genau umgekehrt:

Die ISO 27001 vereinfacht das komplexe Thema Cybersicherheit, indem sie eine klare Struktur, bewährte Methoden und eindeutige Richtlinien bietet!

Wer Cybersecurity ernst nimmt wird einige Maßnahmen ergreifen. Warum diese nicht gleich in eine Struktur bringen? Die ISO 27001 als ISMS bietet sich natürlich perfekt dafür an.

ISO 27001 ist ein Luxus, den sich nur die Großen leisten können

Wer hat gesagt, dass man sich gleich zertifizieren lassen muss? Tatsächlich ist schon die teilweise Implementierung eine zukunftsweisende Investition. Sie hilft langfristig Kosten zu sparen, indem sie Risiken verringert und gleichzeitig Vertrauen bei Kunden und Geschäftspartnern stärkt. Es lohnt sich also, Schritt für Schritt in die ISO 27001 als ISMS zu investieren.

ISO 27001 ist übermäßig komplex und überflüssig für uns

ISO 27001 bietet flexible Rahmenbedingungen, anpassbar an jede Unternehmensgröße. Eine Zertifizierung ist nicht zwingend; Die Implementierung ausgewählter Aspekte – partielle Konformität – stärkt bereits deutlich die Informationssicherheit und das Stakeholder-Vertrauen und sie kann als Basis für eine spätere vollständige Konformität oder sogar Zertifizierung genutzt werden.

Das Projekt lässt sich innerhalb von 60 Tagen abschließen

Klarstellung: Eine solche Annahme kann zu unrealistischen Erwartungen führen. Die erfolgreiche Implementierung von ISO 27001 (egal ob Konformität oder Zertifizierung) ist ein komplexes Vorhaben, das eine detaillierte Planung, Durchführung und Überprüfung umfasst. Ein angemessener Zeitrahmen variiert je nach Größe, Komplexität und aktuellen Sicherheitspraktiken der Organisation.

Die IT-Abteilung kann das Projekt eigenständig und zügig umsetzen

Klarstellung: Dies verkennt, dass effektive Informationssicherheit eine unternehmensweite Anstrengung ist, die weit über die IT-Abteilung hinausgeht. Ein erfolgreiches ISMS erfordert das Engagement und die Mitarbeit aller Abteilungen sowie eine klare Führung und Unterstützung durch die Unternehmensleitung.

Sicherheit ist eine organisatorische, nicht nur technische, Herausforderung.

ISO 27001 anhand eines Beispiels verstehen

Zweck

Der Zweck der ISO 27001 ist die Bewahrung von Vertraulichkeit/Confidentiality, Integrität/Integrity und Verfügbarkeit/Availability (CIA Triade) von Informationen in Unternehmen. Das bedeutet:

- Confidentiality: Ausschließlich befugte Personen erhalten Zugriff auf bestimmte Informationen

- Integrity: Nur autorisierte Personen haben die Möglichkeit, Informationen zu ändern oder zu bearbeiten

- Availability: Informationen müssen allen Personen, die sie benötigen, zu einem spezifischen Zeitpunkt zur Verfügung stehen

In der Praxis sieht das ganze zum Beispiel folgendermaßen aus:

- Vertraulichkeit: Banken verwenden starke Verschlüsselungstechnologien für die Datenübertragung zwischen deiner E-Banking App und den Bankservern. Zugang zur App erhalten Nutzer nur durch eine sichere Authentifizierung.

- Integrität: Die Integrität gewährleistet, dass Kontostände, Überweisungsbeträge und Zahlungshistorie korrekt sind und nicht manipuliert werden können.

- Verfügbarkeit: Die Verfügbarkeit der Online-Banking-App ist entscheidend, damit Nutzer jederzeit ihre finanziellen Angelegenheiten (z.B. Überweisungen) durchführen können.

Wenn du Geld bei einer Bank einzahlst, kannst du darauf vertrauen, dass niemand anderes davon erfährt, der Betrag sich nicht unerwartet halbiert und du jederzeit Zugriff hast, um das Geld abzuheben oder zu überweisen.

Anwendung der ISO 27001

Die Notwendigkeit eines Informationssicherheitsmanagementsystems (ISMS) lässt sich deutlich anhand des Szenarios verdeutlichen, in dem das Risiko besteht, einen Laptop im Auto zu lassen – eine alltägliche Situation mit der Gefahr, dass der Laptop gestohlen wird.

Um dieses Risiko zu minimieren, kann man nun einige Sicherheitsmaßnahmen (Controls / Safeguards) implementieren:

- das Verbot den Mitarbeitern gegenüber, Laptops im Auto zu lassen

- die Verschlüsselung der Festplatte jedes Laptops

- das Schützen des Laptops mit einem Passwort

- das Training des Personals zur Risikosensibilisierung

- Oder alternativ die Aufforderung an Mitarbeiter, für entstandene Schäden aufzukommen, sollte ein Diebstahl erfolgen

All dies sind wichtige Schritte, aber sie bilden lediglich Teilaspekte eines umfassenden Sicherheitskonzepts.

Die Kontrolle und Sicherung der Informationstechnologie sind nicht ausschließlich Aufgaben der IT-Abteilung; vielmehr erfordern sie ein Zusammenspiel verschiedenster Sicherheitsmaßnahmen, die organisatorische, prozedurale, personelle, physische und rechtliche Aspekte abdecken. Ein wirksamer Schutz kann nie allein auf einer einzelnen Maßnahme basieren, sondern muss als ein Set kombinierter Kontrollen konzipiert sein.

Informationssicherheit ist wie Fußball: Erfolg braucht ein starkes Teamspiel, nicht nur einen Star-Torhüter.

Angesichts der Vielfalt und Komplexität der Arbeitsumgebung deines Unternehmens, mit mehreren Laptops und Arbeitsplätzen an verschiedenen Standorten einschließlich Homeoffice, unterschiedlichen Servern, vielfältigen Netzwerkkomponenten, diversen Sicherheitsumgebungen und Verbindungen zu kritischen sowie nicht-kritischen Teilen der Lieferkette, und in Anbetracht der Menge sensibler Informationen auf Papier und digitalen Medien sowie einer Vielzahl administrativer und operativer Systeme, wird klar:

Die Absicherung eines einzigen Laptops mag machbar sein, die Sicherheitsverwaltung all dieser Vermögenswerte stellt jedoch eine enorme Herausforderung dar.

Das ISMS nach ISO 27001 bietet den strukturierten Rahmen, um Sicherheitsrisiken systematisch zu identifizieren, zu bewerten und zu steuern, und unterstützt Organisationen dabei, ihre Sicherheitspraktiken kontinuierlich zu verbessern und an die sich ändernde Risikolandschaft anzupassen. Ein ISMS ermöglicht es, einen ganzheitlichen und strukturierten Ansatz für Informationssicherheit zu verfolgen, der weit über die sporadische Anwendung einzelner Sicherheitsmaßnahmen hinausgeht.

Willst du mehr zum Thema erfahren?

Wie lange dauert ISO 27001

Abhängig davon, ob du eine partielle Konformität (du erfüllst nur Teile der Vorgaben), eine Konformität (du erfüllst alle Vorgaben, lässt dich jedoch nicht Zertifizieren) oder eine Zertifizierung anstrebst kann die Implementation der ISO27001 für ein KMU zwischen 8 bis 15 Monate dauern.

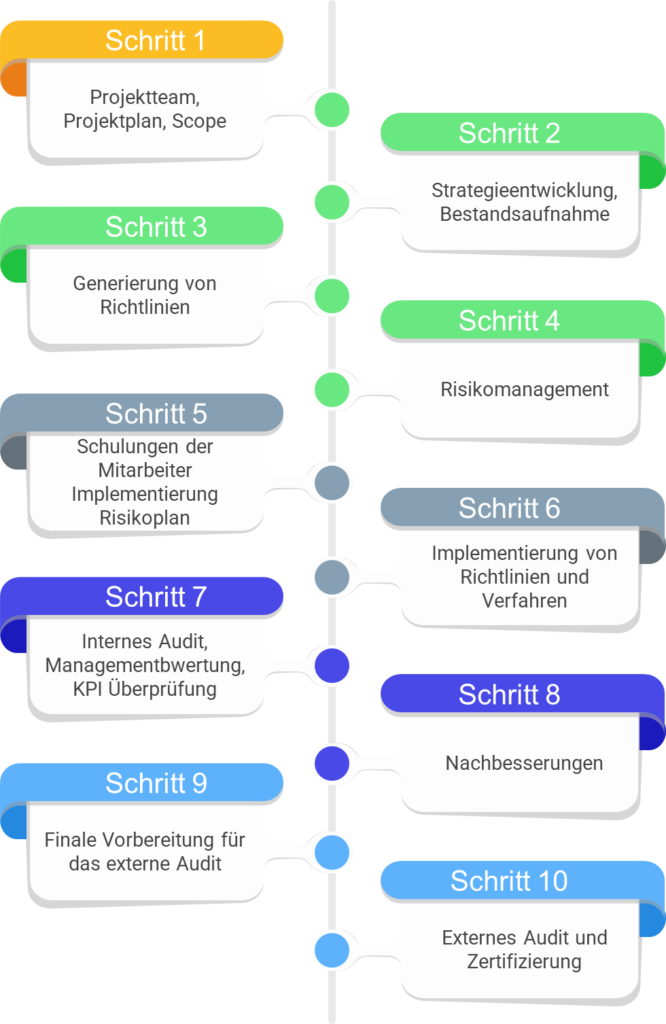

Die einzelnen Phasen sind typischerweise in verschiedene Schritte unterteilt: Initialisierungsphase (Schritt 1), Planungsphase (Schritte 2-4), Implementierungsphase (Schritte 5-6), Überprüfungsphase (Schritte 7-8), Zertifizierungsphase (Schritte 9-10)

Bei einer Zertifizierung verteilt sich die Dauer folgendermaßen auf die einzelnen Phasen:

- Initialisierungsphase

- Schritte: Verpflichtung des Managements sichern, Projektteam bilden, Anwendungsbereich des ISMS definieren.

- Dauer: 1-2 Monate.

- Planungsphase

- Schritte: Risikobewertung durchführen, Risikobehandlungsplan erstellen, Ziele der Informationssicherheit festlegen.

- Dauer: 2-3 Monate.

- Implementierungsphase

- Schritte: Risikobehandlungsplan umsetzen, Sicherheitsrichtlinien und -verfahren entwickeln, Mitarbeiter schulen.

- Dauer: 3-6 Monate.

- Überprüfungsphase

- Schritte: Internes Audit durchführen, Managementbewertung durchführen, Verbesserungen identifizieren.

- Dauer: 1-2 Monate.

- Zertifizierungsphase

- Schritte: Externes Audit durch eine akkreditierte Zertifizierungsstelle, bei Erfolg Zertifikat erhalten.

- Dauer: 1-2 Monate.

Was kostet es die ISO 27001 zu Implementieren

Die Kosten stellen sich zusammen aus der Implementation der ISO 27001 sowie dem einhergehenden Ergreifen, der notwendigen Maßnahmen.

Die Kosten für die Implementierung der ISO 27001 können stark variieren und hängen von verschiedenen Faktoren ab:

- Größe der Organisation – Natürlich haben größere Unternehmen meist mehr Abteilungen, mehr Standorte, mehr Prozesse

- Komplexität der Organisation – Ein Unternehmen der kritischen Infrastruktur, oder ein Unternehmen das viele Industriestandards erfüllen muss ist natürlich Aufwendiger in der Gestaltung des ISMS

- der bestehende Sicherheits-Reifegrad und Schulungsbedarf des Unternehmens – Schon implementierte Prozesse und Maßnahmen verursachen keine zusätzlichen Kosten

- die Tiefe der benötigten Änderungen im Unternehmen – Ein Unternehmen das plötzlich unter die NIS2 fällt hat aufgrund der Compliance-Forderung vermutlich einen größeren Aufholbedarf.

Insgesamt können die Gesamtkosten für die Implementierung der ISO 27001 von unter 10.000 Euro für sehr kleine Organisationen mit bereits hohen Sicherheitsstandards bis zu mehreren Hunderttausend Euro für größere Organisationen oder solche, die von einem niedrigeren Reifegrad starten, reichen.

Sie setzen sich zusammen aus:

- Beratungskosten: Externe Berater beschleunigen die Implementierung ungemein.

- Schulungskosten: Schulungen aller Mitarbeiter aber auch eventuelle Zertifizierungskurse für Teammitglieder.

- Software und Tools: Abhängig von den vorhandenen IT-Systemen und Sicherheitskontrollen kann es notwendig sein, in neue Software oder Tools zu investieren.

- Zeitaufwand des internen Personals: Ein interner Projektmanager mit min. 25% seiner Arbeitszeit über die gesamte Dauer des Projekts, sowie Mitarbeiter aus verschiedensten Abteilungen für Interviews und Beiträge bei der Gestaltung sind notwendig.

- Kosten für interne Ressourcen: Dies beinhaltet alle internen Kosten, die für die Implementierung des ISMS anfallen, wie die Erstellung von Dokumentation, Durchführung von Risikobewertungen und interne Audits.

- Kosten für die Zertifizierung: Die Zertifizierung durch eine akkreditierte Stelle umfasst in der Regel die Kosten für das initiale Audit sowie die Überwachungsaudits in den folgenden Jahren.

- Fortlaufende Kosten: Sobald das Ziel erreicht ist, muss das ISMS gewartet und verbessert werden. Im Falle einer Zertifizierung gibt es verpflichtende Überwachungsaudits sowie Rezertifizierungen.

Kosten-Nutzen-Analyse für ISO 27001

Je tiefer die Implementation geht (Partielle Konformität – Konformität – Zertifiziert) desto detaillierter müssen alle Anforderungen erfüllt werden. Um abschätzen zu können, welchen Implementationsgrad man benötigt ist es Hilfreich die Unterschiede zu verstehen.

In der folgenden Tabelle ist der Nutzen der verschiedenen Möglichkeiten aufgeführt:

| Partielle Konformität | Flexible und bedarfsorientierte Implementation der Maßnahmen Kostenersparnis Perspektive auf spätere Zertifizierung, durch Anlehnung an das ISO 27001 – ISMS |

| Konformität | Ganzheitlicher Ansatz: Gewährleistet ein umfassendes Sicherheitsniveau. Vertrauensbildung: Auch ohne formelle Zertifizierung zeigt man, dass Sicherheit ernst genommen wird. Vorbereitung auf Zertifizierung |

| Zertifizierung | Internationale Anerkennung der ISO 27001-Zertifizierung Wettbewerbsvorteil durch Zugang zu Märkten und Kunden. Manche Unternehmen setzen für Lieferanten die ISO 27001 voraus. Dies kann z.B. in der Supply-Chain bei der NIS2 notwendig sein Rechtliche und regulatorische Compliance Kontinuierliche Verbesserung: Durch die Rezertifizierung |

Die Entscheidung wird natürlich abgenommen, wenn das Gesetzt oder der Kunde eine ISO 27001 Zertifizierung einfordert.

Die Kosten kannst du allerdings erst nach einem ersten Assesssment / Gap Analyse genauer bestimmen, da du erst dann die fehlenden Komponenten und Maßnahmen deines zukünftigen ISMS besser verstehst und somit auch abschätzen kannst.

ISO 27001 und NIS2: Gemeinsamkeiten und Synergien im Fokus

Im großen Kontext ist das Ziel der NIS2, die europäischen Unternehmen in ihrer Cyber Resilienz zu stärken und gibt dabei vor Risikomanagementmaßnahmen zu treffen, Meldepflichten zu beachten sowie persönliche Haftungen von Leitungsorganen bei Verstößen.

Beide Rahmenwerke betonen die Bedeutung eines systematischen Ansatzes zum Risikomanagement, verlangen regelmäßige Bewertungen und setzen auf präventive Maßnahmen zur Risikominderung. Durch die Analyse von Risiken und die Implementierung angemessener Sicherheitskontrollen unterstützt die ISO 27001 Organisationen nicht nur bei der Erfüllung der technischen und organisatorischen Anforderungen der NIS2, sondern fördert auch ein umfassendes Verständnis für Informationssicherheit.

Die ISO 27001 und die NIS2 teilen zahlreiche Sicherheitsziele, wodurch die ISO 27001 zum idealen Instrument wird, um Unternehmen bei der Erfüllung der Anforderungen der NIS2-Richtlinie zu unterstützen.

ISO 27001: Struktur und Schlüsselabschnitte erklärt

ISO 27001 ist eine umfassende Anleitung zur Schaffung, Implementierung, Aufrechterhaltung und kontinuierlichen Verbesserung eines Informationssicherheitsmanagementsystems (ISMS). Hier nun in kurzen Worten der Aufbau und die wesentlichen Abschnitte der ISO 27001.

Administrative Abschnitte

Einleitung und Anwendungsbereich (Abschnitt 0 und 1): Der Standard beginnt mit einer Einführung in die Ziele und den Anwendungsbereich von ISO 27001, legt den Fokus auf die Wichtigkeit der Informationssicherheit und definiert den Geltungsbereich des ISMS.

Normative Verweisungen (Abschnitt 2): Dieser Abschnitt verweist auf andere Standards, die für das Verständnis und die Implementierung von ISO 27001 relevant sind, wie z.B. ISO/IEC 27000, der Begriffe und Definitionen bereitstellt.

Begriffe und Definitionen (Abschnitt 3): Hier werden Schlüsselbegriffe erklärt, die im Standard verwendet werden, um Missverständnisse zu vermeiden und eine einheitliche Sprache zu gewährleisten.

Planungsphase (Plan)

Kontext der Organisation (Abschnitt 4): Organisationen werden aufgefordert, interne und externe Faktoren zu bewerten, die für das ISMS relevant sind, sowie die Erwartungen interessierter Parteien zu identifizieren und den Anwendungsbereich des ISMS zu definieren.

- Das ISMS muss im Kontext zu den wesentlichen Tätigkeiten, Aufgaben und Werten der Organisation stehen.

- Im Scope (steht dann auch im Zertifikat) müssen alle externen und internen Anforderungen berücksichtigt sein.

- Die ISMS Ziele und die dazugehörige Strategie zum Erreichen dieser sind festgelegt.

Führung (Abschnitt 5): Dieser Abschnitt betont die Bedeutung der Führung und des Engagements der obersten Leitung für die Informationssicherheit, einschließlich der Festlegung einer Informationssicherheitsleitlinie (Informationssicherheitspolitik).

- Einbindung der obersten Leitung.

- Etablieren der Informationssicherheitsleitlinie (vom Management unterschrieben)

- Umsetzen des ISMS entsprechend der Informationssicherheitsleitlinie

Planung (Abschnitt 6): Organisationen müssen Risiken und Chancen identifizieren, Risikobewertungs- und Risikobehandlungsprozesse festlegen sowie Informationssicherheitsziele definieren.

- Risikomanagement (Rahmenbedingungen und Behandlung von Risiken)

- Statement of Applicability

- Informationssicherheitsziele Definieren, Überwachen, Aktualisieren und Änderungsprozeduren

Unterstützung (Abschnitt 7): Die Bereitstellung notwendiger Ressourcen, Mitarbeiterkompetenz, Bewusstsein, Kommunikation und Dokumentation wird in diesem Abschnitt behandelt.

- Nachweis des Ressourcen Managements

- Kommunikation

- Prüfen der geforderten Dokumentation

Durchführungsphase (Do)

Betrieb (Abschnitt 8): Implementierung und Betrieb des ISMS, einschließlich Risikomanagement und die Behandlung von Sicherheitsvorfällen.

- Etablierung der für den Betrieb notwendigen Informationssicherheits-Planungs- und Steuerungsprozesse

- Laufendes Management der bestehenden Risiken

- Management neu auftretender Risiken

- Umsetzung der Maßnahmen zur Risikobehandlung

- Erstellung und Pflege der erforderlicher Dokumentation

Überprüfungsphase (Check)

Leistungsbewertung (Abschnitt 9): Nun werden die Anforderungen für die Überwachung, Messung, Analyse und Bewertung der Informationssicherheitsleistung und der Wirksamkeit des ISMS festgelegt.

- Definition einer Methodik zur Messung/Analyse/Bewertung des ISMS

- Wirksamkeitsmessungen

- Planung (und Durchführung) entsprechender Audits

- Durchführen regelmäßiger Management Reviews

Handlungsphase (Act)

Verbesserung (Abschnitt 10): Definition der Anforderungen für kontinuierliche Verbesserung des ISMS, um das Gesamtniveau der Informationssicherheit zu erhöhen.

- Definition von KVP Methoden

- Nachweis der kontinuierlichen Verbesserung des ISMS

Anhang A

Zusätzlich zu diesen Schlüsselabschnitten umfasst ISO 27001 einen Anhang (Anhang A), der eine Liste von 93 Sicherheitsmaßnahmen (Controls) in 4 Kategorien bietet, die Organisationen bei der Risikobehandlung unterstützen sollen.

- Organisational Controls (37 Maßnahmen) zur Informationssicherheitspolitik, Verantwortlichkeiten und Befugnisse, Verantwortung des Managements und Klassifizierung von Informationen

- People Controls (8 Maßnahmen) zu Schulung und Awareness, Richtlinien und Verfahren, Prozesse sowie Kultur in der Informationssicherheit

- Physical Controls (14 Maßnahmen) zum Schutz physischer Räumlichkeiten, Informationen und Equipment

- Technological Controls (34 Maßnahmen) wie Monitoring, Malwareschutz, Sichere Programmierung, Behandlung von Daten

Essentielle ISO 27001 Dokumentation

Die erfolgreiche Implementierung und Zertifizierung nach ISO 27001, erfordert nicht nur ein tiefes Verständnis für die Prinzipien der Informationssicherheit, sondern auch die sorgfältige Entwicklung und Pflege einer Reihe spezifischer Dokumente. Diese Dokumentation bildet das Rückgrat deines ISMS, dient als Nachweis für die Einhaltung der ISO 27001-Anforderungen und schafft die Grundlage für eine kontinuierliche Verbesserung.

Gemäß ISO 27001 sind bestimmte Dokumente unerlässlich, um die Konformität mit dem Standard zu gewährleisten:

| Anwendungsbereich des ISMS (Scope of the ISMS) Clause 4.3 | Definiert die Grenzen und Anwendbarkeit des ISMS innerhalb der Organisation. |

| IT Sicherheitsleitlinien (Information Security Policy) Ziele der Informationssicherheit (Information Security Objectives) Clause 5.2 und 6.2 | Policy: Ein übergeordnetes Dokument, das die Absichten und Richtung der Organisation in Bezug auf Informationssicherheit festlegt. Objectives: Definiert spezifische, messbare Ziele der Informationssicherheit basierend auf den Risikoanalysen und Anforderungen der interessierten Parteien. |

| Risikobewertungsverfahren (Risk Assessment and Treatment Methodology) Clause 6.1.2 und 6.1.3 | Beschreibt die Methodik, die für die Risikobewertungen verwendet wird, einschließlich Kriterien für die Risikoakzeptanz und Priorisierung. |

| Anwendbarkeitserklärung (Statement of Applicability – SoA) Clause 6.1.3 d | Listet alle relevanten ISO/IEC 27001 Kontrollen auf und erklärt, welche angewendet werden und warum. |

| Risikobehandlungsplan (Risk Treatment Plan) Clause 6.1.3 e | Beschreibt, wie identifizierte Risiken behandelt werden sollen, einschließlich der Verantwortlichkeiten und Zeitrahmen für die Umsetzung. |

| ISMS-Rollen und -Verantwortlichkeiten (ISMS Roles and Responsibilities) Control 6.2 und 6.6 | Legt die Rollen, Verantwortlichkeiten und Befugnisse innerhalb des ISMS fest. |

| Risikobewertungsreport (Risk assessment report) Clause 8.2 | Beschreibt die Methodik, Ergebnisse und Empfehlungen der Risikobewertung, einschließlich identifizierter Risiken, deren Auswirkungen und Wahrscheinlichkeiten. |

| Inventar (Inventory of assets) Control 5.9 Acceptable use of assets Control 5.10 | Beide Kontrollen beziehen sich auf das Management von Vermögenswerten. Das Inventar listet alle Informationswerte auf. Die akzeptable Nutzung definiert Richtlinien für den sicheren und verantwortungsbewussten Umgang mit diesen Vermögenswerten. |

| Incident response procedure Control 5.26 | Legt fest, wie auf Sicherheitsvorfälle reagiert wird, einschließlich Meldewegen, Untersuchungsverfahren und Erholungsmaßnahmen. |

| Gesetzliche und regulatorische Anforderungen (Statutory, Regulatory, and Contractual Requirements) Control 5.31 | Dokumentiert die gesetzlichen, regulatorischen und vertraglichen Anforderungen in Bezug auf die Informationssicherheit. |

| Security operating procedures for IT management (control 5.37) | Definiert Betriebsverfahren zur Gewährleistung der IT-Sicherheit, einschließlich der Verwaltung von IT-Ressourcen und der Handhabung von Informationen. Inhalt sind Prozeduren wie: * Anweisungen zur Installation und Konfiguration von Systemen * Backup durchführung * Supportprozesse * System Recovery Prozeduren. |

| Definition of security configurations (control 8.9) | Beschreibt, wie Sicherheitseinstellungen und -konfigurationen für IT-Systeme festgelegt werden, um die Sicherheit zu maximieren. |

| Secure system engineering principles (control 8.27) | Legt Prinzipien für die sichere Entwicklung von Informationssystemen fest, einschließlich der Berücksichtigung von Sicherheit in allen Phasen des Entwicklungsprozesses. |

| Auditprogramm (Internal Audit Programme) Clause 9.2 | Beschreibt das Vorgehen für interne Audits, um die Konformität und Effektivität des ISMS zu bewerten. |

| Interessierte Parteien und deren Anforderungen (Interested Parties and Their Requirements) | Identifiziert und dokumentiert die Anforderungen der interessierten Parteien in Bezug auf die Informationssicherheit. |

| Planung der ISMS-Ressourcen (Planning of the ISMS Resources) | Beschreibt, wie die notwendigen Ressourcen für das ISMS geplant und bereitgestellt werden. |

| Interne und externe Kommunikation im ISMS (Internal and External Communication in the ISMS) | Richtlinien für die angemessene Kommunikation bezüglich des ISMS, sowohl intern als auch extern. |

Weitere Dokumente, die oft bei einem Audit nachgefragt werden (mandatory records):

| Fachkundenachweise Records of training, skills, experience, and qualifications (clause 7.2) | Weiterbildungszertifikate, Nachweise und Lebensläufe |

| Überwachung und Messergebnisse Monitoring and measurement results (clause 9.1) | Messbericht |

| Ergebnisse interner Prüfungen Results of internal audits (clause 9.2) | Interner Prüfungsbericht |

| Ergebnisse aus Beurteilung seitens der Geschäftsleitung Results of the management review (clause 9.3) | Protokoll der Sitzung ihrer Geschäftsleitung. Beinhaltet die regelmäßige Bewertung des ISMS durch das Management, um dessen fortlaufende Angemessenheit, Angemessenheit und Wirksamkeit zu gewährleisten. |

| Ergebnisse der Korrekturmaßnahmen Results of corrective actions (clause 10.2) | Dokument zur Durchführung von Korrekturmaßnahmen |

| Protokolle der Nutzertätigkeit, Warnungen und außergewöhnlichen Vorfälle Logs of user activities, exceptions, and security events (control 8.15) | Automatische Systemprotokolle |

Nicht obligatorische Dokumente:

- Erklärung des Managements zur Verpflichtung auf die Sicherheit / Statement of Management Commitment to Security (clause 5.1)

- Verfahren für Dokumenten- und Aufzeichnungskontrolle / Procedure for document and record control (clause 7.5 and control 5.33)

- Verfahren für interne Audits / Procedure for internal audit (clause 9.2)

- Verfahren für Korrekturmaßnahmen / Procedure for corrective action (clause 10.2)

- Klassifizierung von Informationen / Information classification policy (controls 5.10, 5.12, and 5.13)

- Richtlinie zum Informationstransfer / Information transfer policy (control 5.14)

- Zugriffskontrollrichtlinie / Access control policy (clause 5.15)

- Passwortrichtlinie / Password policy (controls 5.16, 5.17, and 8.5)

- Sicherheitsrichtlinie für Lieferanten / Supplier security policy (controls 5.19, 5.21, 5.22, and 5.23)

- Notfallwiederherstellungsplan / Disaster Recovery Plan (controls 5.29, 5.30, and 8.14)

- Richtlinie für mobile Endgeräte, Telearbeit und Heimarbeit / Mobile Device, Teleworking, and Work from Home Policy (controls 6.7, 7.8, 7.9, and 8.1)

- Verfahren für die Arbeit in sicheren Bereichen / Procedures for working in secure areas (controls 7.4 and 7.6)

- Richtlinie für aufgeräumte Arbeitsplätze und Bildschirme / Clear desk and clear screen policy (control 7.7)

- Richtlinie zur Nutzung privater Geräte (BYOD) / Bring Your Own Device (BYOD) Policy (controls 7.8 and 8.1)

- Richtlinie zur Entsorgung und Vernichtung / Disposal and destruction policy (controls 7.10, 7.14, and 8.10)

- Sicherungsrichtlinie / Backup policy (control 8.13)

- Verschlüsselungsrichtlinie / Encryption Policy (control 8.24)

- Änderungsmanagementrichtlinie / Change management policy (control 8.32)